Mit dem Upgrade meiner Internetleitung von 32 auf 64 mbit/s musste ich feststellen, dass der Alix wegen seine Software-Interruptings nicht mehr in der Lage ist, diese Geschwindigkeiten durchzurouten. Als Ersatz habe ich mich für eine Lösung auf Basis einer ATOM CPU mit 4 GbE Schnittstellen entschieden.

Dieses Gerät bietet Folgendes:

- CPU: INTEL Atom N270 mit 1,6GHz

- RAM: 1GB DDR2-SDRAM

- Chipsatz: INTEL 945GSE

- Ethernet: 4x 1GbE Realtek NIC

- 2x USB 2.0

- 1 Compact Flash Slot

- Lüfterloses Kühlsystem

- geringe Stromaufnahme von ~13W

Leider hatte die IPFire Software einige Bugs, die ich anfangs auf die Hardware geschoben hatte, auf dem Intel System aber auch wieder aufgetreten sind. Außerdem ist der IPv6 Support noch in weiter Ferne und einige Funktionen hätte ich gerne besser customizable gewünscht. Also erstmal nach einer Alternative suchen.

Meine Minimalanforderungen an ein vernünftiges Firewall/Router System:

- NAT/DNS-Forwarder (mit der Möglichkeit, eigene DNS Server anzugeben)

- konfigurierbarer DHCP-Server

- konfigurierbare QoS Prioritisierung von IP-Traffic (mit Deep Packet Inspection – l7filter)

- OpenVPN Dial-IN, IPsec Site-to-Site VPN

- mächtige Firewall mit Unterstützung komplexer Regeln

- Radius-Server mit EAP für WPA2-Enterprise Authentifizierung

- geringer Stromverbrauch (powerd)

- nice-to-have: IPv6 Support

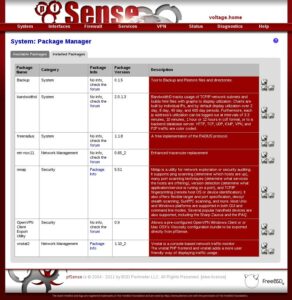

Letzten Endes bin ich dann auf pfSense gestoßen. Da die ganz neue 2er Version damals bereits in der Version RC1 verfügbar sind (mittlerweile steht der Stable Release kurz bevor), habe ich direkt auf dieses Pferd gesattelt, zumal mir einige der neuen Funktionen sehr zusagten.

pfSense basiert auf FreeBSD, von dessen Interna ich noch keine große Kenne habe, aber es ist komplett über das Webinterface administrierbar und man muss mit der Shell kaum interagieren (von der Installation abgesehen) um das System nutzen zu können.

Alles in Allem erfüllt pfSense meine Erwartungen an ein modernes, leistungsfähiges Firewall-System sowohl für den Heimeinsatz als auch für den Schutz des Firmennetzwerkes, wo ich eine Juniper Firewall ersetzen konnte. Vorstellen könnte ich mir auch den Einsatz im Rechenzentrum vor dem Serverpark, falls man von einer gewissen Faulheit getrieben wird

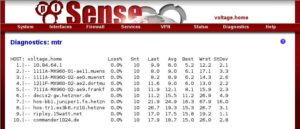

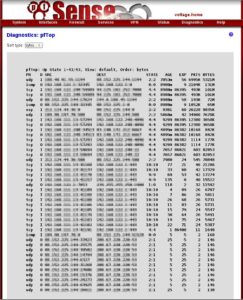

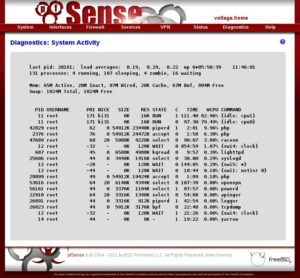

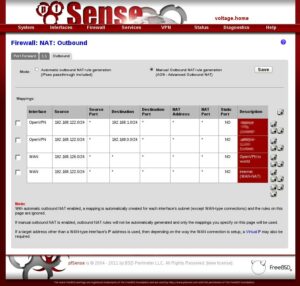

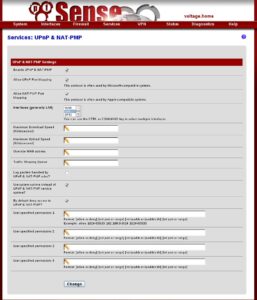

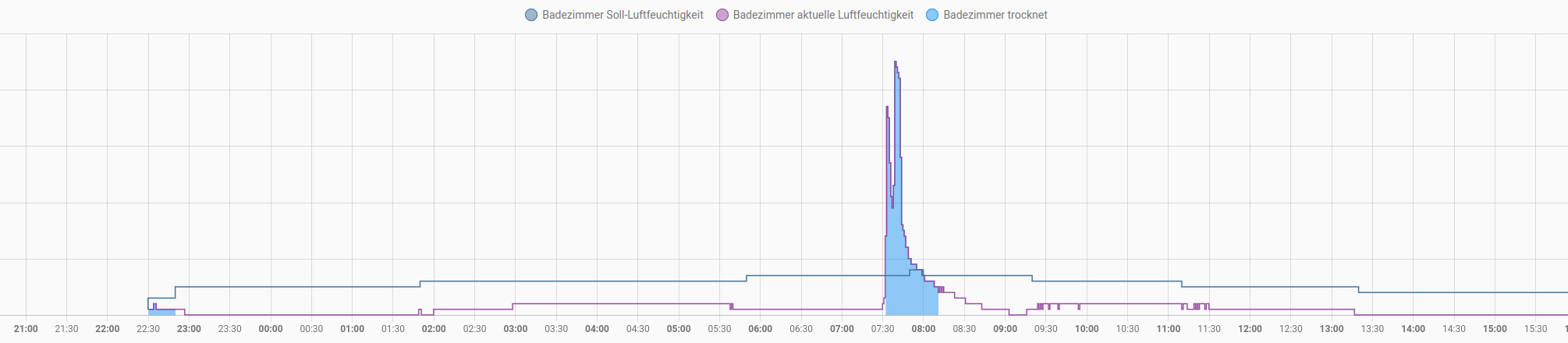

Die Bedienung ist sehr intuitiv, bei Standardaufgaben wird man an komplexen Stellen (NAT-Basissetup, QoS Setup, etc.) via Wizard an die Hand genommen, für komplexe Setups, steht eine Experten-GUI zur Verfügung. Informativ sind die Graphen zu CPU-Last und Traffic, und die Zuordnung von Paketen in die QoS Queues um die gewählten Einstellungen zu überprüfen.

Lediglich die Lokalisierung (für deutsche Klientel) an die Eigenheiten der Tastatur / des Bildschirmzeichensatzes sind verbesserungswürdig, wobei man diese eigentlich nur im Rescuefall bemühen muss. Hier ist es sinnvoll, sich das amerikanische Tastaturlayout einzuprägen. Zwar gibt es auch eine deutsche Belegung, jedoch funktionieren hier einige Sonderzeichen nicht und quittieren Ihren Dienst mit einem Piepton aus dem PC-Speaker.

Auch ist mir ein Problem aufgefallen, dass nur jeder 2. TCP-Verbindungsaufbau in das Netz hinter einem OpenVPN Client gelingt, wenn man parallel noch einen OpenVPN-Remote-Access Server parallel betreibt.

Hallo,

hast Du auch squid in Betrieb? Suche eine Lösung um den einen Content / Blacklist filter ebenfalls auf dem System zu betreiben. Nur habe ich bis dato probleme mit der Hardware. Will nicht zuviel und nicht zu wenig investieren. Was brauche ich mindestens ?

ATOM Mainboard

2GB RAM

2x 1GBit LAN

HDD (für den Squid Cache)

Würde das reichen ?

Soll nur als Proxy für eine FeWo sein um ein bisschen sicherheit zu schaffen das nicht alles angesurft wird.

Würd mich freun von Dir zu lesen.

Gruß, Harald

Ja, ich nutze auch den squid proxy, habe aber mittlerweile die Hardware getauscht gegen ein 64-bitigen AMD dual core. Grund für das Upgrade war aber einfach steigende Internetgeschwindigkeit (jetzt 100Mbit/s). Der ATOM hat das sogar ganz gut stemmen können, aber ich mache über VPN viel Backups, da hat der ATOM auf ca. 20-30mbit/s limitiert.

Ich denke mit der angepeilten Hardware wirst Du ganz gut aufgestellt sein, Abstriche sind wie gesagt lediglich bei verschlüsseltem VPN zu erwarten. Für den Cache solltest Du unbedingt eine HDD / SSD verwenden, da CF-Cards/USB Sticks zu langsam und/oder zu klein sein dürften.

[…] Rede ist von OpenVPN, welches ich schon seit Jahren für VPN einsetze – derzeit auf meinem pfsense als Server. pfsense erwähne ich nur, weil ich es momentan sehr zufrieden verwende, das ist für […]

Habe mir erst vor ein paar Tagen ein ALIX 2D13-Board geholt und lasse dort m0n0wall drauf laufen. Das von dir eingesetzte pfSense basiert ja auf m0n0. Was hat das Lex Uno eigentlich gekostet? Auf der Webseite sieht man leider keine Preise.

Das Lex Uno System hat 320€ gekostet. Es soll jetzt aber bald ein Embedded System von Soekris auf Atom Basis zum deutlich schmaleren Kurs rauskommen.

wo hast du den gekauft? ich habe ein angebot für über 400€ bekommen. ist doch etwas heftig.

was für einen upload hast du? wieviele vpn gleichzeitig hast du laufen?

ich habe so ca. 15 vpn´s würde das ding an einer 100mbit leitung schaffen ohne in die kni9e zu gehen?

400€ ist echt knackig. Eine Alternative wären vllt. noch die neuen Soekris net6501 Boards, so ganz billig sind die aber auch nicht, dafür aber modular.

Ich betreibe den Atom mit pfsense derzeit an einer 100/5 Mbit Leitung, das schafft er mit seinen Realtek NICs recht ordentlich, auch wenn die CPU dabei schon auf Touren kommt – höherwertigere Netzwerkkarten von Intel z. B. hätten da entlastende Wirkung haben können. Ich betreibe 4 IPSec Site-to-Site VPNs und je eine OpenVPN Instanz im Client und im Server Modus, letzterer mit 7 Clients, das stemmt er ganz ordentlich, aber Crypto ist natürlich nicht die Stärke eines Atoms – und ein crypto Coprozessor steht dem auch nicht zur Seite. Wenn die Dockstar sich die Backups von online durchs VPN zieht, macht die CPU so bei ca 2,2MB/s (ca 24 Mbit/s) zu, was dann die maximale Downloadgeschwindigkeit durchs VPN einschränkt, aber sonst keine negativen Auswirkungen auf sonstigen Traffic hätte. Die 5 Mbit Upstream bereiten keine Probleme. Wenn Du wirklich verschlüsselten VPN Traffic mit den voll 100 Mbit/s verarbeiten willst, wirst Du Dir definitiv einen schnelleren Prozessor gönnen müssen, für mich erfüllt die Kiste die Anforderungen mit Bravour zuhause und im Büro.

[…] dem ersten FreeBSD basierten System (pfSense im Router mit Atom-CPU) kommt nun FreeNAS in neuer Hardware im […]